¿Qué es un test de ingeniería social?

Un test de ingeniería social es una evaluación controlada que mide qué tan vulnerable o consciente es el personal frente a intentos de manipulación humana, como correos de phishing, llamadas fraudulentas o visitas no autorizadas. Su propósito es identificar posibles debilidades en los hábitos y comportamientos de los empleados que podrían ser aprovechadas por atacantes. Al realizar este tipo de pruebas, las organizaciones pueden fortalecer su cultura de seguridad, mejorar la capacitación de sus equipos y reducir el riesgo de incidentes derivados del factor humano.

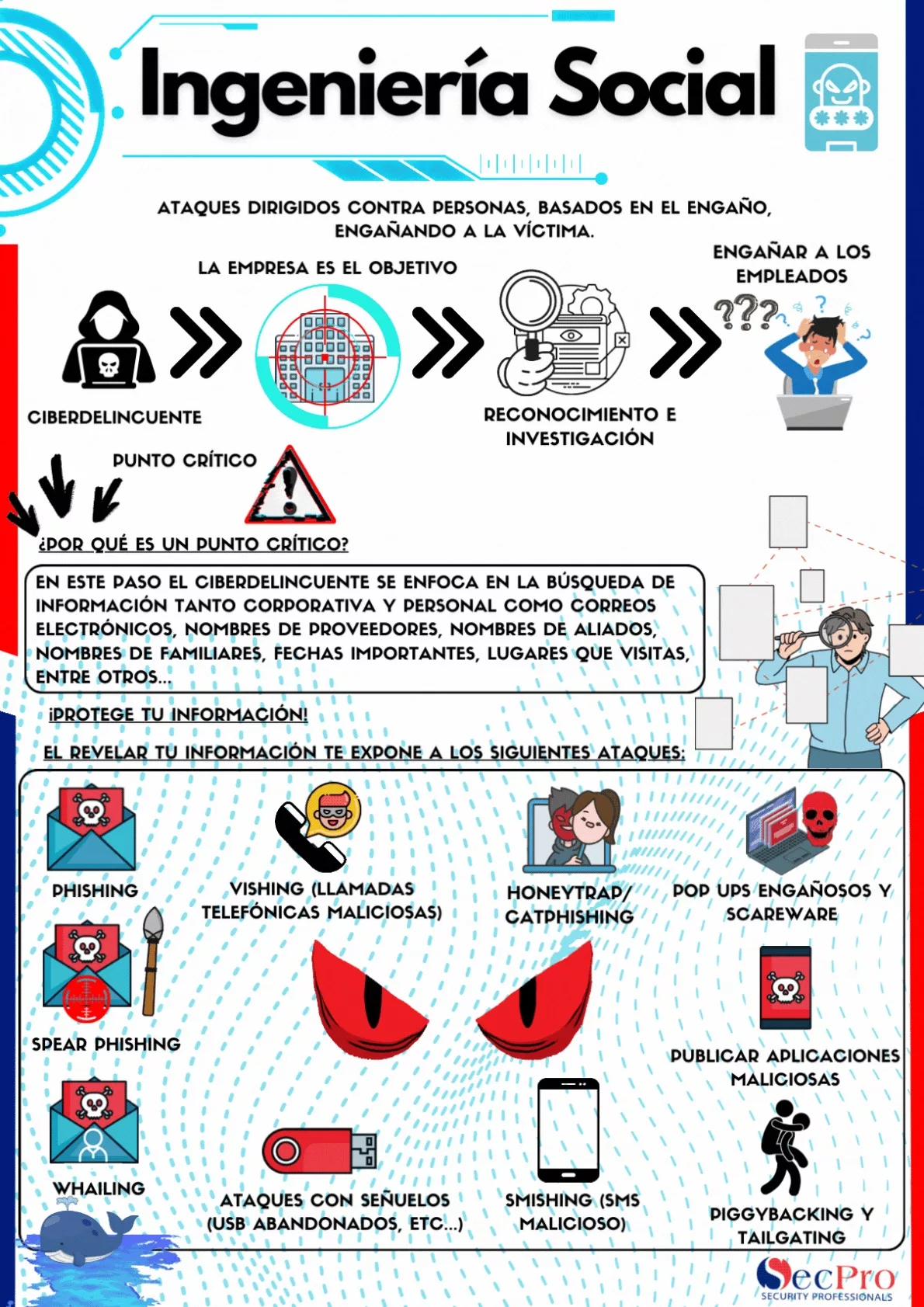

Fuente: SecPro — Ingeniería Social

¿Qué técnicas se utilizan en un test de ingeniería social?

En un test de ingeniería social se emplean distintas técnicas éticas y controladas que simulan intentos reales de manipulación humana.

Entre las más comunes se encuentran:

- Phishing: envío masivo de correos electrónicos diseñados para engañar al usuario y hacerlo revelar información sensible o realizar una acción no segura (como ingresar credenciales o descargar un archivo malicioso).

- Spear-Phishing: versión dirigida del phishing en la que los mensajes se personalizan con información específica del objetivo (nombre, cargo, proyectos o relaciones laborales), para hacer que el mensaje parezca legítimo y aumentar la probabilidad de que la víctima confíe en él.

- Vishing: llamadas telefónicas fraudulentas que intentan obtener información sensible.

- Smishing: envío de mensajes SMS que aparentan ser comunicaciones legítimas, con el objetivo de persuadir al usuario para que revele información confidencial —como credenciales, datos bancarios o números de tarjeta— o realice acciones no seguras.

- Pretexting o Impersonación: creación de escenarios creíbles (por ejemplo, hacerse pasar por un proveedor o compañero de trabajo) para solicitar datos o acceso.

Si te interesa comprender paso a paso cómo funcionan estas técnicas y cómo prevenirlas, consulta nuestras infografías educativas en Para ti

¿En qué consiste una prueba de penetración en entornos cloud?

Una prueba de penetración en la nube es una evaluación de seguridad controlada que simula ataques reales sobre infraestructuras y servicios cloud —como AWS, Azure o Google Cloud— con el fin de identificar configuraciones inseguras, vulnerabilidades en servicios, errores en permisos IAM y fallos de arquitectura que podrían ser aprovechados por un atacante.

Fuente: SecPro — Anatomía de un ataque a infraestructura Cloud

¿Por qué es necesario realizar pruebas de penetración en entornos cloud?

Las plataformas en la nube concentran una gran cantidad de datos críticos y servicios esenciales. Un error mínimo en la configuración puede permitir accesos no autorizados o fugas de información. El pentesting ayuda a validar la seguridad del entorno, fortalecer las políticas de acceso y prevenir incidentes de configuración (como buckets públicos o credenciales expuestas.

¿En qué consiste una prueba de seguridad en aplicaciones web?

Una prueba de seguridad en aplicaciones web es una evaluación controlada que simula ataques reales sobre su sitio o plataforma con el fin de identificar vulnerabilidades que puedan afectar la confidencialidad, integridad o disponibilidad de la información. Durante el proceso se analizan tanto los componentes visibles como los internos de la aplicación —formularios, sesiones, cookies, mecanismos de autenticación y comunicación con el servidor— para detectar fallos de configuración, validación o desarrollo. El objetivo es validar la solidez del código, la correcta configuración de la infraestructura y la efectividad de los controles de seguridad frente a escenarios de ataque reales.

Fuente: SecPro — Anatomía de un ataque a Aplicaciones Web

¿En que consiste una prueba de seguridad en APIs?

Una prueba de seguridad en APIs es una evaluación especializada que analiza la protección de las interfaces de programación que permiten la comunicación entre aplicaciones, clientes y servidores. Su propósito es verificar que los mecanismos de autenticación, control de acceso y validación de datos estén correctamente implementados, evitando la exposición o manipulación indebida de información. A diferencia de las pruebas orientadas a interfaces gráficas, este tipo de evaluación se enfoca en la capa de lógica empresarial del software, simulando peticiones legítimas y maliciosas para medir la respuesta del sistema ante diferentes escenarios. Con ello, se busca detectar vulnerabilidades como fallos de autenticación, exposición de endpoints sensibles o configuraciones inseguras, garantizando que las interacciones entre sistemas sean seguras, estables y resistentes frente a ataques reales.

Fuente: SecPro — Anatomía de un ataque a APIs

¿Qué es una prueba de seguridad en entornos IoT, SCADA o sistemas industriales?

Una prueba de seguridad en entornos IoT, SCADA o sistemas industriales es una evaluación técnica especializada que simula ataques reales sobre infraestructuras conectadas y dispositivos inteligentes para identificar vulnerabilidades que podrían ser explotadas por ciberatacantes. Estos entornos, que controlan procesos críticos como energía, manufactura, comunicaciones o suministro, suelen operar con sistemas antiguos, protocolos inseguros y configuraciones por defecto, lo que amplía su superficie de ataque.

Durante la prueba se analizan aspectos como la exposición de dispositivos, autenticaciones débiles, segmentación de red, cifrado de comunicaciones y posibles accesos no autorizados, garantizando la continuidad operativa. El objetivo es fortalecer la resiliencia de los sistemas de control industrial y del ecosistema IoT, asegurando su disponibilidad y confiabilidad ante amenazas cada vez más sofisticadas.

Fuente: SecPro — Anatomía de un ataque a IoT

💡 Si deseas ir más allá y comprender cómo se ejecutan estos y muchos más ataques, te invitamos a explorar nuestras infografías educativas

Otras preguntas frecuentes

¿Cómo funciona un ataque AitM? 🚨

¿Cómo crean dominios de phishing?🔍

¿Qué hace peligroso al malware LoTL?⚠️

¿Qué es un Comando y control (C2)?🖥

¿Cómo funciona el sistema BRE-B?

¿Cómo borrar tus registros de ChatGPT?

¿Cómo funciona DMARC?🛡️

¿Qué es DKIM y cómo funciona?🛡️📧

¿Cómo funciona SPF?

¿Qué es un API?🌐

¿Cuáles son los componentes de una API?

¿Qué es el Windows Security Center (WSC)?

Contáctanos

+57 313 3509315

SecPro Colombia: Calle 100 No 10-59 Oficina 301 Bogotá, Colombia.

SecPro USA: 2034 Eisenhower Ave. # 170, Alexandria ,VA

SecPro Panamá: Calle Isaac Hanono Missri 1126, Torre 1000, Piso 49, Of. V33, Punta Pacífica - Ciudad de Panamá.

Lunes-viernes: 8am - 6pm