Diagnóstico de seguridad de la red

Diagnóstico de seguridad de la red

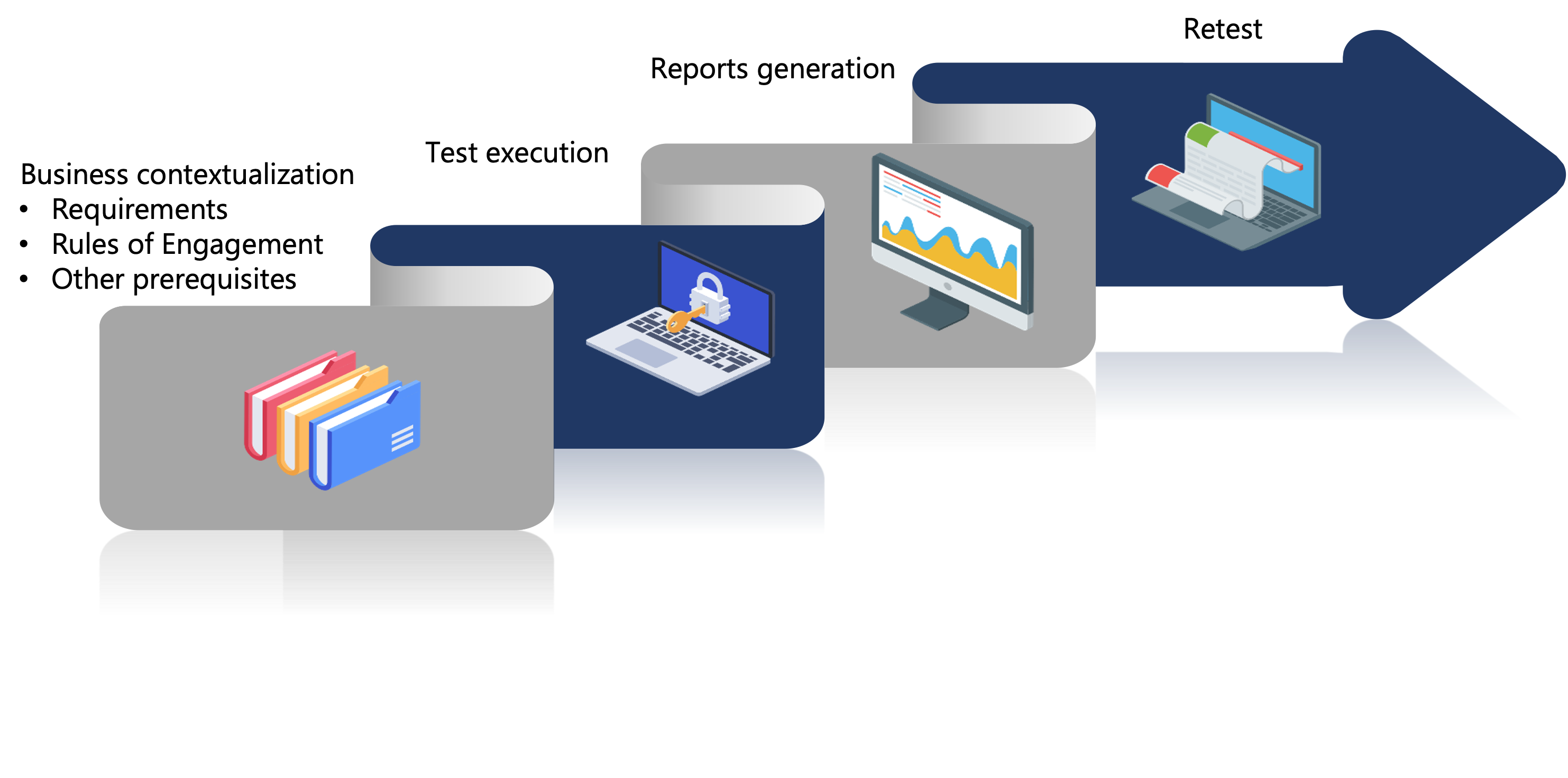

Nuestros Servicios de Diagnóstico siguen una estricta metodología, orientada a aportar el máximo valor a nuestros clientes; en general cada servicio se compone de:

Pruebas de penetración (Internas y Externas)

Esta prueba tiene por objeto encontrar vulnerabilidades o fallos de seguridad en los sistemas o los dispositivos de comunicación evaluados que puedan ser explotados por un adversario o un ciberdelincuente.

El pentester simula la ejecución de pruebas que un atacante malintencionado podría realizar desde las siguientes perspectivas:

-

Caja negra / Perspectiva ciberdelictiva:

-

Atacante externo sin privilegios ni acceso a los Dispositivos, Servidores, Sistemas Operativos, Aplicaciones o Tecnologías que soportan los servicios.

-

-

Caja gris

-

El atacante tiene un conocimiento limitado de la infraestructura; este ejercicio puede incluir conocer las credenciales de una cuenta de usuario con pocos privilegios.

-

-

Caja blanca (perspectiva de auditoría)

-

El atacante posee todo el conocimiento de la infraestructura, conoce la topología, tiene credenciales con acceso total.

-

Nuestro servicio de Pentesting sigue esta metodología por etapas:

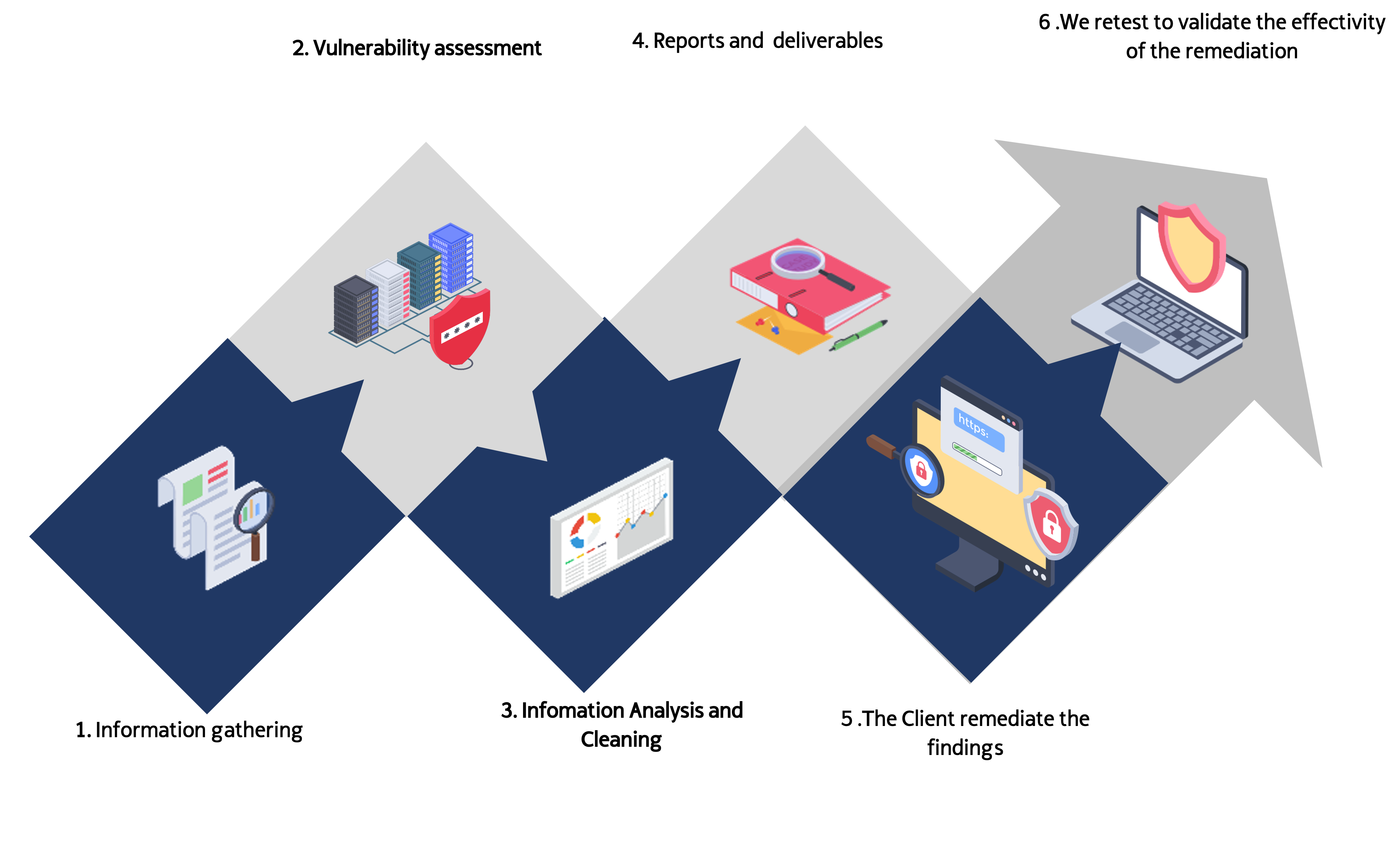

Evaluaciones de vulnerabilidad

Este servicio consiste en la detección y evaluación de las debilidades técnicas de seguridad existentes en un entorno específico de infraestructura informática.

Este servicio se ejecuta utilizando herramientas líderes en el mercado para el descubrimiento y análisis de vulnerabilidades. Gracias a este servicio, la organización cliente podrá:

-

Detectar vulnerabilidades comunes.

-

Tener visibilidad del estado de seguridad de los sistemas y servicios.

-

Priorizar los planes de acción y los recursos para la solución de dichas vulnerabilidades.

-

Evaluar los resultados de la mitigación de vulnerabilidades comparándolos con escaneos anteriores.

-

Satisfacer los requisitos de cumplimiento normativo (por ejemplo: PCI DSS).

En este servicio, la información recibida como resultado de las herramientas automatizadas se analiza en profundidad y se filtran todos los datos innecesarios o superfluos que distorsionarían los resultados del ejercicio.

Nuestro Servicio de Evaluación de la Vulnerabilidad sigue esta metodología por etapas:

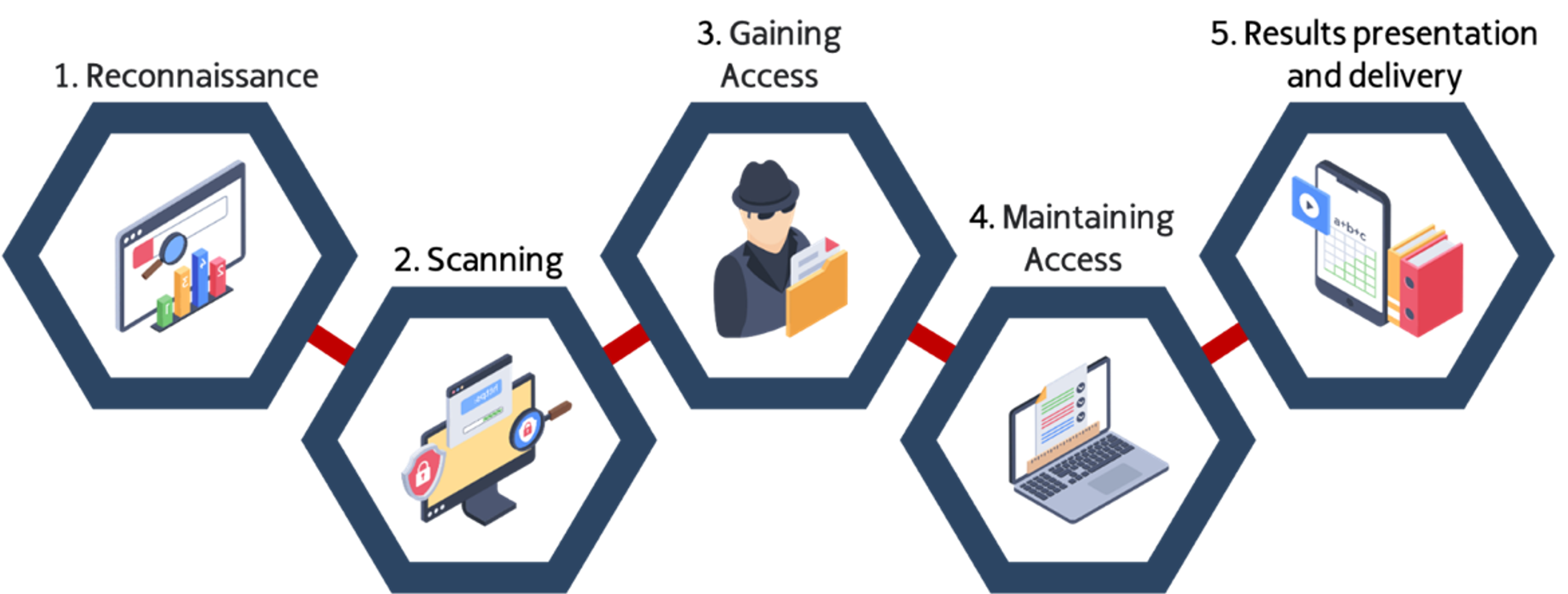

Hacker Ético y Red Team

Esta actividad tiene como objetivo encontrar y explotar vulnerabilidades de seguridad a través de actividades de ataque no estructuradas, siguiendo las 5 Etapas del Hacking:

-

Reconocimiento

-

Escaneo

-

Obtener acceso

-

Mantener el acceso

-

Borrar Huellas

Esto significa que se utiliza la experiencia y conocimientos del experto para tratar de acceder a la plataforma, infraestructura o instalaciones de forma no autorizada de la misma forma que lo haría un Ciberdelincuente (Hacker Malicioso), utilizando las mismas técnicas, herramientas y procedimientos, pero con la autorización y consentimiento expreso del propietario de la infraestructura.

El servicio durará un mínimo 2 meses (dependiendo de diferentes factores), durante los cuales se llevarán a cabo las diferentes actividades de ataque para encontrar brechas de seguridad.

Estas actividades pueden incluir una variedad de ataques y técnicas de ingeniería social, como:

-

Phishing

-

Vishing

-

Suplantación de identidad

-

Tail Gaiting

-

Piggybacking

-

Malware controlado

-

Intrusión física

-

Muchos más.

Nuestro servicio de Hacking Ético / Red Team, sigue la siguiente metodología:

Detección de la superficie de ataque (interna y externa)

Las empresas a veces tienen infraestructura bajo gestión de externalización, o infraestructura temporal que en algún momento se convierte en permanente, o infraestructura olvidada que contiene información privada, con baja seguridad o sin seguridad alguna; y el factor común aquí es: si un actor nefasto encuentra esta infraestructura, existe un gran riesgo de compromiso para la empresa.

La historia nos enseña muchos casos y ejemplos relacionados con estos riesgos, y cómo con un simple pero efectivo escaneo de detección de Superficie de Ataque se puede detectar esa infraestructura y evitar un ataque desastroso.

En este servicio utilizamos tecnologías comerciales y propias para detectar superficies vulnerables pertenecientes o no a la empresa objetivo, y dar a conocer a la empresa los riesgos que conlleva cada uno de los activos detectados.

Algunas de las infraestructuras e información que puede detectar este servicio:

-

Dominios potencialmente peligrosos o falsos

-

Usuarios expuestos, correos electrónicos

-

Contraseñas filtradas

-

Servidores de archivos

-

Controladores de dominio

-

Servidores DNS

-

Servidores VPN

-

Dispositivos de comunicación

-

Tecnologías de videoconferencia

-

IOT

-

etc.

Contáctanos

+57 313 3509315

Calle 100 No 10-59 Oficina 301 Bogotá, Colombia

Lunes-viernes: 8am - 6pm